في عالم الأمن الرقمي، نتخيل دائماً أن الخطر الأكبر يأتي من شفرات معقدة وفيروسات متطورة تختبئ في زوايا الإنترنت المظلمة. لكن ماذا لو كان السلاح الأخطر والأكثر فعالية ليس برنامجاً، بل هو كلمة؟ مكالمة هاتفية؟ أو حتى ابتسامة؟

هذه هي ساحة معركة الهندسة الاجتماعية، وهو فن التلاعب النفسي الذي لا يخترق جدران الحماية، بل يخترق جدار ثقتنا. إنه العلم الذي يدرك حقيقة بسيطة ومقلقة: غالباً ما يكون الإنسان هو الحلقة الأضعف في أي نظام أمان، مهما بلغت درجة تعقيده. هذه ليست مجرد حقيقة تقنية، بل هي حقيقة متجذرة في طبيعتنا كبشر؛ نحن نميل إلى الثقة، نرغب في المساعدة، ونتأثر بمشاعرنا.

في هذه الرحلة الاستكشافية، لن نتحدث فقط عن “التصيد الإلكتروني” أو “الاحتيال” كمفاهيم مجردة. سنغوص أعمق في سيكولوجية الخداع، ونكشف كيف يستخدم المهاجمون مشاعرنا الأساسية – الخوف، الطمع، الفضول، وحتى رغبتنا النبيلة في المساعدة – كأسلحة دقيقة وموجهة. استعد، لأنك على وشك أن ترى العالم الرقمي من خلال عيون المخترق النفسي، ولن تنظر إلى رسالة بريد إلكتروني عادية بنفس الطريقة مرة أخرى.

الهندسة الاجتماعية في 3 أفكار أساسية

قبل أن نفكك هذه الظاهرة المعقدة، من المهم أن نبني إطاراً فكرياً واضحاً. يمكن تلخيص الهندسة الاجتماعية في ثلاث حقائق محورية تشكل أساس كل ما سيأتي:

- ليست قرصنة، بل تلاعب: على عكس القرصنة التقليدية التي تحارب الآلة بالآلة، فإن الهندسة الاجتماعية تحارب الإنسان بالإنسان. المهاجم لا يحتاج إلى كسر كلمة مرورك بالقوة إذا كان بإمكانه إقناعك بإعطائها له طواعية. إنها فن جعل الضحية تقوم بالعمل نيابة عن المخترق.

- تستهدف “نظام التشغيل” البشري: كل إنسان يعمل وفق مجموعة من “البروتوكولات” النفسية والسلوكية. الهندسة الاجتماعية تستغل هذه البروتوكولات – مثل ميلنا التلقائي للامتثال للسلطة، أو رغبتنا في تجنب المواقف المحرجة – لتحقيق أهدافها.

- تحدث في كل مكان وبأشكال متعددة: هذا ليس خطراً يقتصر على الشركات الكبرى. إنه يطال الجميع، من رسالة واتساب بسيطة تعد بجائزة، إلى مكالمة هاتفية من شخص يدعي أنه من البنك، وصولاً إلى سيناريوهات معقدة تستهدف كبار الموظفين في الشركات العالمية.

من أين أتت فكرة اختراق العقول؟

قد تبدو الهندسة الاجتماعية مصطلحاً حديثاً مرتبطاً بالإنترنت، لكن جذورها أقدم بكثير. قبل وقت طويل من ظهور أجهزة الكمبيوتر، كان المحتالون وفنانو الخداع يمارسون هذا الفن ببراعة. كانت تُعرف ببساطة باسم “الاحتيال” أو “فن الإقناع”. القصص التاريخية مليئة بشخصيات مثل “فيكتور لوستيج”، الرجل الذي “باع” برج إيفل مرتين لمجموعة من تجار الخردة في عشرينيات القرن الماضي، معتمداً فقط على الكاريزما، الثقة، وخلق سيناريو مقنع.

لكن الشخص الذي صاغ المصطلح وأدخله إلى عالم الأمن الرقمي هو المخترق الشهير “كيفن ميتنيك” في التسعينيات. أدرك ميتنيك، الذي كان أحد أكثر مجرمي الإنترنت المطلوبين في العالم، أن اختراق الإنسان الذي يجلس خلف الشاشة أسهل وأسرع بكثير من محاولة اختراق الشاشة نفسها. في كتابه الشهير “فن الخداع”، روى كيف كان يتصل بموظفي الشركات الكبرى، وينتحل شخصية زميل في قسم آخر، ويستخدم مزيجاً من المصطلحات التقنية والضغط النفسي ليقنعهم بالكشف عن كلمات مرور ومعلومات حساسة.

لقد حول ميتنيك فن الاحتيال القديم إلى علم دقيق لاستهداف العالم الرقمي، وأثبت للعالم أن الثقة البشرية يمكن أن تكون “الثغرة الأمنية” الأكثر خطورة على الإطلاق.

كيف يُبنى هجوم الهندسة الاجتماعية؟

الهجمات الناجحة نادراً ما تكون عشوائية. إنها تتبع خطة مدروسة ومنهجية تشبه إلى حد كبير سيناريو فيلم سرقة متقن. دعنا نفكك دورة حياة الهجوم النموذجية لنرى كيف يفكر المهاجم.

المرحلة الأولى – الاستطلاع وجمع المعلومات

قبل أن يطلق المهاجم رصاصة واحدة، يقضي وقتاً طويلاً في دراسة هدفه. في هذه المرحلة، هو مثل محقق خاص يجمع كل معلومة ممكنة. يتصفح حسابات الهدف على LinkedIn ليعرف منصبه، مديره، وزملاءه. يتفحص حساباته على Facebook وInstagram ليعرف هواياته، الأماكن التي يزورها، وحتى أسماء أفراد عائلته. قد يبحث في موقع الشركة ليفهم هيكلها التنظيمي. كل معلومة، مهما بدت تافهة، هي قطعة في الأحجية.

المرحلة الثانية – بناء الثقة وإلقاء الطُعم

باستخدام المعلومات التي جمعها، يبدأ المهاجم في بناء جسر من الثقة. هذه هي المرحلة الأكثر حساسية. قد يرسل طلب صداقة من حساب مزيف يبدو كزميل سابق، أو يرسل بريداً إلكترونياً يتحدث فيه عن اهتمام مشترك اكتشفه من حسابات الهدف. الهدف هو أن يجعل الضحية تشعر بالألفة وتخفض من دفاعاتها الطبيعية. الطُعم هنا قد يكون رسالة شخصية ومقنعة للغاية.

المرحلة الثالثة – الاستغلال وتنفيذ الهجوم

هذه هي لحظة الحقيقة. بعد أن كسب ثقة الضحية، يقدم المهاجم طلبه. هذا الطلب يكون دائماً مغلفاً بسيناريو مقنع وشعور بالإلحاح. “أنا عالق في اجتماع عاجل، هل يمكنك تحويل هذا المبلغ للمورد؟ سأعيده لك فوراً”. أو “يبدو أن هناك مشكلة أمنية في حسابك، الرجاء النقر على هذا الرابط لتأمينه فوراً”. الضحية، التي أصبحت تثق بالمهاجم وتشعر بالضغط، تتصرف غالباً بناءً على العاطفة بدلاً من المنطق.

المرحلة الرابعة – الانسحاب ومحو الآثار

بمجرد حصول المهاجم على ما يريد – سواء كانت كلمة مرور، تحويل مالي، أو نقرة على رابط ضار – ينهي الهجوم ويختفي. قد يحذف الحساب المزيف، يقطع الاتصال، ويستخدم المعلومات المسروقة بسرعة قبل أن تدرك الضحية ما حدث.

أشهر أساليب الهندسة الاجتماعية

المهاجم لا يستخدم أسلوباً واحداً، بل يمتلك ترسانة من التقنيات النفسية التي يختار منها ما يناسب ضحيته وسيناريو الهجوم. إليك أشهر هذه الأسلحة:

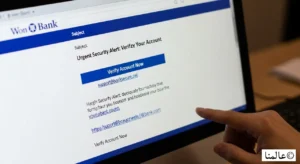

التصيد الإلكتروني (Phishing) – الطُعم الذي لا يقاوم

هذا هو الأسلوب الأكثر شيوعاً. فكر فيه كصياد يلقي شبكة واسعة في البحر. يرسل المهاجم آلاف رسائل البريد الإلكتروني المزيفة التي تبدو وكأنها من مصدر موثوق (بنك، شركة شحن، شبكة تواصل اجتماعي). الرسالة عادة ما تحتوي على عنصر إلحاح (“حسابك على وشك الإغلاق!”) أو إغراء (“لقد فزت بجائزة!”)، وتطلب منك النقر على رابط. هذا الرابط يأخذك إلى صفحة ويب مزيفة تطابق الأصلية تماماً، وعندما تدخل اسم المستخدم وكلمة المرور، تكون قد سلمت مفاتيحك للمهاجم.

التطور: أصبح هناك ما يسمى بـ “التصيد بالرمح”، وهو أكثر خطورة. هنا، يقوم المهاجم ببحث مسبق عن ضحيته (من خلال LinkedIn أو حساباته العامة)، ثم يصيغ رسالة مخصصة له وحده، تذكر اسمه، منصبه، أو مشروع يعمل عليه، مما يجعلها تبدو شرعية ومقنعة بشكل مرعب.

التحايل الصوتي (Vishing) – عندما يصبح صوتك هو كلمة المرور

Vishing هو ببساطة Phishing عبر الهاتف. يستغل المهاجم حقيقة أن الكثير من الناس يثقون في الصوت البشري أكثر من النص المكتوب. يتصل المهاجم وينتحل شخصية موظف دعم فني، أو موظف بنك، أو حتى ممثل لجهة حكومية. يستخدم نبرة صوت واثقة ورسمية، وقد يستخدم تقنيات لخلق ضوضاء في الخلفية تبدو كمركز اتصالات حقيقي. الهدف هو إقناعك بالكشف عن معلومات حساسة (كرقم بطاقتك الائتمانية أو رمز التحقق) لحل “مشكلة عاجلة”.

الذريعة – اختلاق قصة مقنعة

هذا الأسلوب هو جوهر الهندسة الاجتماعية. هنا، لا يطلب المهاجم المعلومة مباشرة، بل يخلق سيناريو أو “ذريعة” متكاملة لجعل طلبه يبدو طبيعياً وضرورياً. قد يتصل المهاجم بقسم الموارد البشرية مدعياً أنه مدير جديد يحتاج إلى بيانات الموظفين، أو يتصل بقسم تقنية المعلومات مدعياً أنه موظف يواجه مشكلة عاجلة ويحتاج إلى إعادة تعيين كلمة المرور. نجاح هذا الأسلوب يعتمد على قدرة المهاجم على التمثيل وبناء قصة لا تثير الشكوك.

المقايضة – شيء مقابل شيء

هذا الأسلوب يلعب على رغبتنا الفطرية في الحصول على مقابل. قد يتصل المهاجم بموظف بشكل عشوائي ويعرض عليه “مساعدة تقنية”. ينتظر حتى يجد موظفاً يعاني من مشكلة حقيقية، ثم يعرض عليه حلها مقابل أن يقوم الموظف بتعطيل جزء من نظام الحماية أو إعطائه صلاحيات دخول مؤقتة. الضحية تشعر بأنها تحصل على خدمة مفيدة، ولا تدرك أنها تقوم بمقايضة أمن شركتها بالكامل.

كيف تغير الهندسة الاجتماعية عالمنا دون أن ندرك؟

الهندسة الاجتماعية لا تسرق المال أو البيانات فقط، بل هي هجوم صامت يدمر أحد أهم أسس مجتمعاتنا: الثقة.

- على مستوى الأفراد: الضحايا لا يعانون فقط من خسائر مالية، بل من أضرار نفسية عميقة. يشعرون بالخجل، الذنب، وفقدان الثقة في حكمهم على الأمور. هذا قد يؤدي إلى القلق المزمن والشك في كل تفاعل رقمي، مما يقلل من جودة حياتهم الرقمية.

- على مستوى الشركات: هجوم ناجح واحد يمكن أن يكون كارثياً. فضيحة “سوني بيكتشرز” في 2014، والتي بدأت بهجمات تصيد على الموظفين، أدت إلى تسريب أفلام لم تُعرض بعد، رسائل بريد إلكتروني محرجة للمديرين، وبيانات آلاف الموظفين، مما كلف الشركة مئات الملايين ودمر سمعتها لسنوات.

- على مستوى الدول: أصبحت الهندسة الاجتماعية أداة رئيسية في التجسس السيبراني والحروب الرقمية. يمكن استخدامها لاختراق شبكات البنية التحتية الحساسة (كهرباء، مياه)، أو لنشر المعلومات المضللة والتأثير على الرأي العام والانتخابات، كما حدث في العديد من الحالات الموثقة حول العالم.

مستقبل الهندسة الاجتماعية والذكاء الاصطناعي

المعركة بين المهاجمين والمدافعين تدخل الآن عصراً جديداً ومقلقاً بفضل الذكاء الاصطناعي. تخيل عالماً يمكن فيه للمهاجمين استخدام الذكاء الاصطناعي لـ:

- تحليل بصمتك الرقمية بالكامل: يمكن لخوارزميات الذكاء الاصطناعي مسح حساباتك على وسائل التواصل الاجتماعي، تعليقاتك، وحتى أسلوب كتابتك، ثم صياغة رسالة تصيد مخصصة لك أنت وحدك، تستخدم نفس لغتك وتخاطب اهتماماتك ومخاوفك بدقة متناهية.

- استنساخ الصوت والصورة (Deepfakes): يمكن للمهاجم استخدام مقطع صوتي قصير لك من الإنترنت لاستنساخ صوتك بالكامل. تخيل أن والدتك تتلقى مكالمة بصوتك تطلب منها تحويل مبلغ مالي عاجل. تقنيات “التزييف العميق” تجعل التمييز بين الحقيقة والخيال شبه مستحيل.

- إنشاء روبوتات محادثة ذكية: يمكن للمهاجمين استخدام روبوتات محادثة تتفاعل مع آلاف الضحايا في نفس الوقت، وتتعلم من كل محادثة لتصبح أكثر إقناعاً، وتحدد الضحايا الأكثر قابلية للخداع لتمريرهم إلى مهاجم بشري.

هذا ليس خيالاً علمياً، بل هو المستقبل الذي يستعد له خبراء الأمن الآن. المعركة القادمة لن تكون بين الإنسان والآلة، بل بين الإنسان وإنسان آخر يستخدم الآلة ببراعة فتاكة.

كيف تحصن عقلك ضد التلاعب؟

إذا كان العقل البشري هو الهدف، فإنه أيضاً خط الدفاع الأول والأقوى. الحماية لا تبدأ من البرامج، بل من تغيير طريقة تفكيرنا.

- المبدأ الأول: الشك الصحي: في العالم الرقمي، يجب أن يكون وضعك الافتراضي هو “لا تثق، بل تحقق”. أي طلب غير متوقع، حتى لو كان من شخص تعرفه، يجب أن يتم التحقق منه عبر قناة تواصل أخرى (مثل مكالمة هاتفية على رقم تعرفه مسبقاً).

- المبدأ الثاني: الهدوء قبل الفعل: المهاجمون يعتمدون على خلق شعور بالإلحاح والخوف لدفعك لاتخاذ قرار سريع دون تفكير. تدريب نفسك على التوقف، أخذ نفس عميق، والتفكير بهدوء لمدة 30 ثانية قبل النقر على أي رابط أو إعطاء أي معلومة، هو أقوى تقنية دفاعية على الإطلاق.

- المبدأ الثالث: استخدام الحواجز التقنية الذكية: فعل المصادقة الثنائية (2FA) على جميع حساباتك المهمة. فكر فيها كقفل إضافي. حتى لو سرق المهاجم مفتاحك (كلمة المرور)، فإنه لن يتمكن من فتح الباب بدون الرمز الثاني الذي يصل إلى هاتفك.

- المبدأ الرابع: تقليل بصمتك الرقمية: كل معلومة تشاركها علناً (مكان عملك، أفراد عائلتك، هواياتك) هي ذخيرة يمكن للمهاجم استخدامها لبناء هجوم مقنع ضدك. كن واعياً بما تشاركه، واضبط إعدادات الخصوصية على حساباتك.

الصورة الكاملة الآن – المعركة الحقيقية هي معركة وعي

في نهاية هذه الرحلة، ندرك أن الهندسة الاجتماعية ليست مجرد مجموعة من الحيل التقنية، بل هي استغلال عميق ومعقد للطبيعة البشرية. والحماية منها لا تكمن في تثبيت المزيد من البرامج فقط، بل في ترقية نظام التشغيل الأهم والأكثر تطوراً على الإطلاق: العقل البشري.

المعرفة هي درعك، والوعي هو سلاحك، والتفكير النقدي هو جدار حمايتك. والسؤال الذي يطرح نفسه في نهاية هذه الرحلة ليس “هل ستتعرض لمحاولة هجوم؟”، فهذا شبه مؤكد، بل السؤال الحقيقي هو “هل ستكون مستعداً عندما يحدث ذلك؟”.

أسئلة شائعة حول الهندسة الاجتماعية

ما الفرق الدقيق بين الهندسة الاجتماعية والقرصنة التقليدية؟

الهندسة الاجتماعية تستهدف الإنسان لإقناعه بفتح الباب. القرصنة التقليدية تستهدف الباب نفسه لمحاولة كسره. الأول يعتمد على علم النفس، والثاني يعتمد على استغلال الثغرات البرمجية.

هل أنا مستهدف حتى لو لم أكن شخصاً مهماً أو غنياً؟

نعم. معظم هجمات التصيد واسعة النطاق (Phishing) هي عشوائية وتستهدف الملايين. أنت لست مهماً كشخص، لكن بياناتك (حسابك البنكي، حساباتك على التواصل الاجتماعي) لها قيمة في السوق السوداء الرقمية.

لماذا تنجح هذه الهجمات حتى مع الأشخاص الأذكياء؟

لأنها لا تستهدف “ذكاءك”، بل تستهدف “استجاباتك التلقائية”. المهاجم الماهر يخلق موقفاً يجعلك تتصرف بسرعة بناءً على العاطفة (الخوف أو الطمع) بدلاً من المنطق، وهذا يمكن أن يحدث لأي شخص، بغض النظر عن مستوى ذكائه.

ما هي أول خطوة يجب أن أتخذها إذا شككت أنني وقعت ضحية؟

السرعة هي كل شيء. قم فوراً بتغيير كلمات المرور للحسابات المتضررة وأي حسابات أخرى تستخدم نفس كلمة المرور. اتصل بالبنك أو الجهة المعنية لإبلاغهم بالحادث وتجميد أي معاملات مشبوهة. ثم قم بفحص أجهزتك بحثاً عن أي برامج ضارة.